Gli esperti del CERT-PA hanno evidenziato come questo tipo di campagne cyber siano orchestrate da uno o più gruppi criminali il cui fine è quello di produrre, direttamente o meno, illeciti profitti economici a danno di utenti italiani.

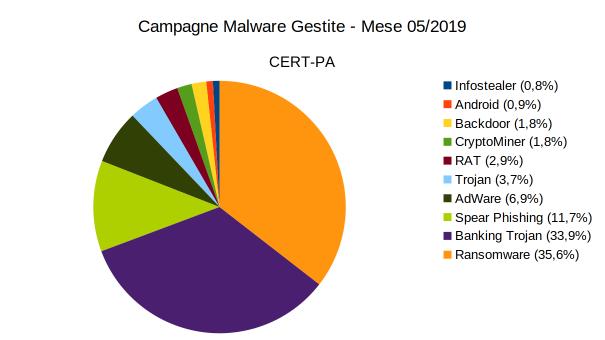

Gli attacchi informatici che colpiscono di più la Pubblica Amministrazione in Italia? Ransomware, Banking Trojan e campagne malevole mirate principalmente al furto di credenziali istituzionali chiamate Sprear Phishing.

Lo hanno rivelato gli esperti di cybersecurity del Computer Emergency Response Team della Pubblica Amministrazione (CERT-PA) – l’organo che ha il compito di supportare le amministrazioni nella prevenzione e nella risposta agli incidenti di sicurezza informatica – diffondendo i dati relativi alle minacce cibernetiche monitorate a maggio 2019.

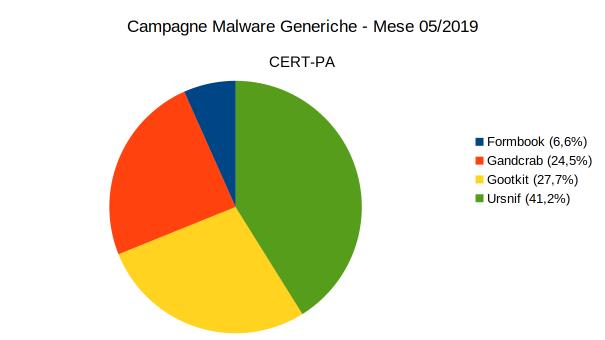

I dati del CERT-PA evidenziano come la PA italiana sia stata attaccata con Trojan, come Ursnif e Gootkit, insieme al ransomwame GandCrabe al malware Formbook. In terza posizione si collocano, invece, i numerosi attacchi informatici di tipo Spear Phishing, mirati principalmente al furto di credenziali istituzionali. Non mancano nemmeno, comunque, AdWare, Trojan di altro tipo, RAT, CryptoMiner, Bakdoor, Android e Infostealer.

Da queste analisi del CERT-PA sulle minacce in Italia, effettuate anche grazie al monitoraggio dei malware del ricercatore di cyber security JAMESWT_MHT, sono emersi elementi interessanti. Ad esempio le campagne di malspam con malware Ursnif si sono rilevate in molti casi “fallate”: il link nel corpo delle mail era errato o il file allegato, solitamente uno zip, conteneva i file malevoli senza il payload utile a compromettere il sistema.

La cosa più interessante invece riguarda la cadenza, quasi una routine, delle campagne monitorate. Il CERT ha rilevato un’alternanza piuttosto regolare nella diffusione di specifici malware cadenzata nei giorni della settimana. Ad esempio, nello specifico caso di Ursnif, in certi giorni il malware può essere veicolato tramite link presente nel corpo delle mail, in altri diffuso tramite allegato DOC e giorni in cui viene utilizzato un allegato in formato XLS o VBS.

Attacchi per illeciti economici

Gli esperti hanno evidenziato come questo tipo di campagne cyber siano orchestrate da uno o più gruppi criminali il cui fine è quello di produrre, direttamente o meno, illeciti profitti economici a danno di utenti italiani.

Per massimizzare gli attacchi i cyber criminali abbiano escogitato una metodologia che consente loro di ottimizzare al meglio le operazioni, veicolando malware principalmente nei giorni feriali con una logica organizzativa che prevede una ricorsività nel metodo di diffusione;

Inoltre, gli errori emersi nelle campagne di malspam, nella catena di infezione e nell’utilizzo delle medesime credenziali di accesso ai server di C&C, lasciano presupporre, con buona probabilità, che i criminali non siano gli stessi autori del malware ma utilizzino infrastrutture esistenti, spesso disponibili a noleggio presso i black market, puntando principalmente a compromissioni di tipo massivo.