Recentemente sul blog Symantec, nella sezione di Cyber Threat Intelligence, viene pubblicata un’analisi relativa a degli attacchi informatici verificatisi ai danni del settore sanitario in USA, Europa e Asia.

Identificati per la prima volta nel gennaio del 2015, tali attacchi vengono attribuiti al gruppo Orangeworm, che si ritiene responsabile di periodiche campagne contro varie organizzazioni e industrie operanti nel settore sanitario. Secondo Symantec, il gruppo non sceglierebbe i propri target casualmente, ma effettuerebbe una preventiva raccolta informativa e un’accurata pianificazione. I dati raccolti dimostrano come il 40% dei loro attacchi e orientato verso società farmaceutiche, società che sviluppano strumentazione utilizzata negli ospedali, nonché aziende che forniscono soluzioni IT in ambito sanitario. Nello specifico, l’analisi Symantec è partita dalla scoperta di una backdoor, utilizzata dal gruppo per inserirsi nei sistemi, trovata su un macchinario di nuova generazione che si occupa di risonanza magnetica.

Scopo degli attacchi sembrerebbe essere quello dello spionaggio industriale e furto d’identità.

Analisi Tecnica

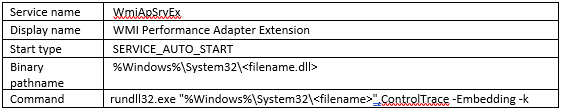

Una volta all’interno della rete, il gruppo si serve di una backdoor – chiamata “Trojan.Kwampirs” – per l’accesso da remoto al computer target. Una volta eseguita, la backdoor decrypta il payload presente al suo interno e lo copia sulla macchina vittima. Si tratta di una DLL che, per assicurare il suo mantenimento all’interno del computer, crea un nuovo processo identificato col nome “WmiApSryEx”, in modo tale che venga avviato ad ogni reboot del sistema.

Completata questa prima fase, la backdoor procede ad una prima raccolta di informazioni utili alla ricostruzione della rete locale su cui è collegata la macchina vittima, ad esempio adattatori di network, versione del sistema e dei servizi che girano sulla macchina, settings relativi alla lingua, ecc.

Secondo Symantec, probabilmente queste informazioni servono per determinare se l’utente sia un ricercatore oppure personale di alto grado. Determinato lo status del target, la backdoor procede aggressivamente a “copiarsi” all’interno della rete locale, sfruttando i servizi di condivisione dei files sulla rete.

A questo punto, gli attaccanti procedono ad una seconda raccolta informativa che consiste nell’esecuzione su command line di cmd nelle sue varie funzioni, al fine di indentificare:

- quali utenti sono raggiungibili attraverso le interfacce di rete;

- raccogliere maggiori informazioni sul sistema operativo in uso come patch installate, dettagli relativi al costruttore, tipo di processore, spazio disponibile su disco ecc;

- settings relativi all’hostname;

- tabelle di routing;

- Mac Address;

- Varie informazioni relative ai processi, servizi, gruppi, variabili d’ambiente, reti condivise;

- policy relative all’account utente;

Le informazioni raccolte vengono presumibilmente utilizzate per spionaggio industriale nonché per la pianificazione di futuri attacchi.

Considerazione finale

L’attacco descritto non porta con sé alcuna evoluzione nel panorama della sicurezza informatica, in quanto, la metodologia usata dal malware per replicarsi sulla rete attaccante è relativamente “vecchia” e, allo stesso modo, non si evidenziano particolari tecniche di elusione dei sistemi di detection. Tuttavia, la campagna di Orangeworm può essere uno spunto di riflessione per comprendere meglio lo stato della sicurezza all’interno del settore sanitario.

Nel corso del 2017, le cronache hanno raccontato di un malware che ha aggressivamente intaccato la sicurezza degli ospedali, in particolare quelli britannici; tale malware – appartenente alla famiglia ransomware – prese il nome di Wannacry, voglio piangere. Come per la backdoor Orangeworm, anche WannaCry sfruttò le vulnerabilità dei sistemi operativi più vecchi per autoreplicarsi sulla rete, causando pesanti disservizi al National Health System inglese, con il risultato che in circa 60 ospedali avvenne il blocco di delicate operazioni sanitarie, la cancellazione di visite mediche, nonché il blocco delle ambulanze.

L’accostamento a WannaCry è utile per capire come il settore sanitario sia ancora ancorato a sistemi operativi datati, come nel caso di Windows XP: non più supportato da Microsoft a partire dal 2014 e, quindi, privo di patch di sicurezza. Nonostante ciò, i dati di mercato affermano che Windows Xp rappresenta ancora il 10% del market share Microsoft; in questa fetta di mercato è presente proprio il sistema sanitario.

Per questo, in conclusione, oltre al miglioramento delle best pratices e delle polycies di sicurezza all’interno degli ospedali, e in generale del settore sanitario, che troppo spesso sottovaluta la minaccia cibernetica, è necessario accelerare la transizione verso sistemi e devices moderni.

Inoltre, le aziende spesso non applicano per tempo le ultime patch di sicurezza disponibili, in quanto la loro l’applicazione rappresenta un ulteriore costo, costo che, ai fini di una effettiva sicurezza, l’azienda deve necessariamente sopportare. A tal proposito, è auspicabile anche un migliore coordinamento fra le aziende che operano in quei settori delicati e che sono gli end-users dei sistemi operativi e le aziende che sviluppano il software, in modo tale che vi sia un effettiva applicazione delle patch di sicurezza e degli aggiornamenti di routine.

Articolo di Daniele Algisi

© Riproduzione riservata