Un “Hardware Trojan” (HT) è una malevola modifica del circuito di un dispositivo integrato (per esempio, CPU o memoria). Il dispositivo modificato viene inserito in un sistema attraverso un personal computer, un server, ovvero attraverso il collegamento di un accessorio o periferica esterni.

Il software pervade tutte le applicazioni ed i servizi della tecnologia digitale, tanto da farci dimenticare che, tuttavia, l’hardware è alla base di ogni sistema.

Troppo spesso si dà per scontato che l’hardware implementi fedelmente ciò che il software specifica, tanto più che in molti casi quest’ultimo non è in grado di rilevare malfunzionamenti a livello hardware.

La cosa peggiore è che un attacco a livello di hardware può contaminare tutti i livelli di un sistema, bypassando le politiche di sicurezza correttamente implementate dal software.

È tempo che tutti prendano coscienza di una minaccia molto grave, seppur sottostimata: nell’ambito della cybersecurity l’hardware può essere veicolo di attacchi tanto ed a volte più pericolosi (perché più subdoli) di quelli software.

Stiamo parlando del “malicious hardware”, ovvero dei cosiddetti “hardware trojans”.

Un “Hardware Trojan” (HT) è una malevola modifica del circuito di un dispositivo integrato (per esempio, CPU o memoria). Il dispositivo modificato viene inserito in un sistema attraverso un personal computer, un server, ovvero attraverso il collegamento di un accessorio o periferica esterni.

Il dispositivo modificato contiene a livello di “chip” un cosiddetto “payload”, vero artefice del possibile attacco, che viene attivato in corrispondenza a condizioni esterne: un tempo predeterminato, una sequenza di bit o una specifica combinazione di comandi (figura 1).

L’obiettivo del payload, a seconda dei casi, può essere quello di superare le difese del sistema e creare una backdoor, attraverso la quale inviare informazioni sensibili verso l’esterno; oppure di attivare routine anomale che compromettano la funzionalità del sistema; o infine, in modo drastico, distruggere e rendere inutilizzabile il circuito ospite, disabilitando, in tutto o in parte, l’intero sistema.

Chi produce gli “Hardware Trojans” e come?

La crescente richiesta di componenti elettronici, inclusi i circuiti integrati più avanzati e complessi, a livello mondiale ed una serie di scelte strategicamente miopi da parte delle industrie occidentali, hanno concentrato la produzione dei componenti stessi, a partire dai “chip” su substrato di silicio, in “fonderie” situate in paesi dell’Estremo Oriente (essenzialmente Cina Popolare, Taiwan e Singapore), le quali, a loro volta, si appoggiano ad aziende più piccole, di poca o dubbia affidabilità dal punto di vista della sicurezza.

L’ingenua fiducia dell’Occidente derivava dal fatto di detenere, dopo tutto, il “design” degli integrati, peraltro talmente complesso (da centomila a vari milioni di transistor) da essere difficilmente copiabile.

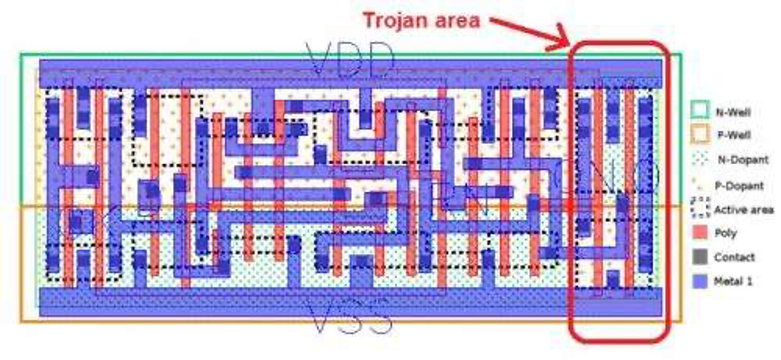

Da una parte, si è sottovalutata la capacità di “reverse engineering” delle aziende produttrici; dall’altra, non ci si è resi conto che proprio la complessità dei circuiti rendeva difficile, anche ai loro progettisti, individuare piccole modifiche apportate al layout fisico degli stessi. In altre parole, riconoscere l’aggiunta di alcune decine di transistor in un circuito che ne contiene milioni, realizzato su vari strati di silicio variamente drogato delle dimensioni dei micron, è praticamente impossibile, anche con tecniche d’ispezione molto sofisticate (microscopio elettronico) (figura 2).

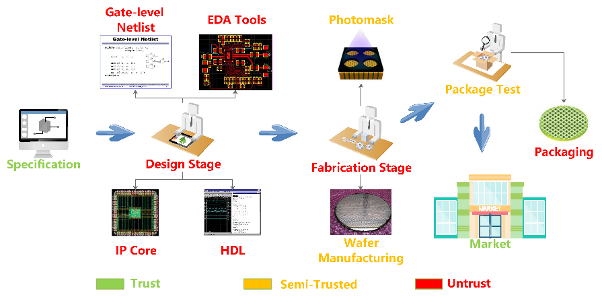

Sebbene non si possa escludere che l’ “Hardware Trojan” sia inserito nel circuito integrato monolitico già in fase di progetto, da parte di un progettista infedele e corrotto (dalla competizione o da una potenza straniera), la “supply chain”, cioè la catena di produttori e rivenditori che, a vari livelli, contribuiscono alla fornitura del dispositivo finale, è la sorgente più probabile di un attacco hardware.

Di fatto, la tipologia più perniciosa e difficile da rilevare di attacco fisico nella fase di produzione di un circuito integrato è quella che viene implementata modificando i processi fisici, su scala microscopica, che realizzano i drogaggi e le connessioni sul substrato di silicio (il drogaggio, o “doping”, è il processo con il quale si rendono attive le aree del substrato attraverso l’aggiunta di elementi chimici).

Si parla in questo caso di “dopant-level Trojan”. Con questo tipo di Hardware Trojan, il circuito “infettato”, appare, anche ad un’ispezione accurata, del tutto simile a quello originario. Nella realtà, variando opportunamente i drogaggi su scala micrometrica o sub-micrometrica, si possono realizzare circuiti (per esempio, porte logiche o shift-register) che hanno un comportamento completamente diverso da quello previsto. Solo una lunga e complessa ispezione, strato per strato, del chip, attraverso una strumentazione molto sofisticata (microscopi elettronici, spettrografi), potrebbe essere in grado d’individuare qualche anomalia. Ma deve essere anche chiaro che questa è una verifica distruttiva, che non può ovviamente essere adottata per il 100% dei dispositivi, ma eventualmente solo a campione.

Per completare lo scenario, già abbastanza preoccupante, vale la pena menzionare un altro tipo di attacco hardware, meno sofisticato, ma altrettanto deleterio, specialmente in un contesto di elevata competitività industriale: in questo caso la fonderia “malevola” si limita, piuttosto che modificare il layout del chip, a renderlo meno affidabile, deteriorandone alcune caratteristiche in modo da accorciarne la vita media.

Difendersi dagli “Hardware trojans”

Vale innanzi tutto la pena di precisare che, sebbene un circuito integrato complesso (per esempio, una CPU) sia dal punto di vista logico una macchina combinatorio-sequenziale a stati finiti, della quale, in teoria, sarebbe possibile verificare a tutte le possibili combinazioni e sequenze di bit in ingresso, nella pratica, anche eseguendo i test ad alta velocità, ci vorrebbero milioni di anni per verificare un circuito di media complessità.

Oltre alle già citate ispezioni ottiche a campione ed ai test elettrici funzionali, sempre a campione, sono stati suggeriti vari metodi per rilevare la possibile presenza di “Hardware Trojans” in un circuito integrato. Essi si basano o sul monitoraggio di parametri fisici, quali potenza consumata o temperatura, per confrontarli con quelli analoghi di un dispositivo di riferimento, del quale sia sicura l’integrità; oppure sull’inserimento nel circuito del chip di appositi sensori, in grado di riconoscere comportamenti anomali e, quindi, probabilmente malevoli (tecniche denominate “Built-in self-test”, BIST, e “Design For Test”, DFT).

In pratica, questi metodi sono di difficile applicazione e forniscono risultati scarsi e dubbi.

La migliore difesa contro il “malicious hardware” risiede in conclusione nell’applicazione di politiche e procedure di sicurezza molto severe applicate alla “supply chain”, cioè alla rete dei fornitori, fino alle sue più remote ramificazioni.

Indagini condotte su aziende operanti nel settore informatico, anche per applicazioni governative e militari, hanno rivelato l’incredibile ingenuità con la quale il problema degli “Hardware Trojans” viene generalmente affrontato, a fronte di una molto maggiore consapevolezza nell’affrontare i pericoli del “malicious software” e dei “Software Trojans”.

La maggior parte delle aziende opera un controllo, spesso meramente formale, solo sul primo livello della catena di fornitura, ignorando quasi completamente i vari attori coinvolti, dal progetto alla produzione, e soprattutto mancando di effettuare un’analisi dei rischi associati alla fornitura, individuando il grado di confidenza (“trustworthiness”) da attribuire agli attori stessi (figura 3).

Molta superficialità esiste poi nel considerare le minacce associate all’introduzione di dispositivi esterni nei sistemi informatici, a cominciare dalle “chiavette” di memoria USB, spesso ricevute in omaggio da rappresentanti commerciali. Ci si illude che eventuali rischi possano essere identificati dai programmi di protezione anti-malware, dimenticando che invece la minaccia potrebbe essere fisicamente contenuta nel circuito integrato della memoria USB, pronta a scatenarsi nei modi e nei tempi previsti dall’attaccante.

Conclusioni

La drammatica penuria di circuiti integrati che ha segnato la ripresa della produzione industriale dopo la fase più critica della pandemia, ha dimostrato in tutta la sua evidenza la dipendenza dell’economia occidentale dalla tecnologia elettronica dell’Estremo Oriente. Ha anche dimostrato la poca lungimiranza delle strategie di outsourcing perseguite da governi ed industrie europee, inclusa l’Italia. Fino ad alcuni anni fa il nostro Paese poteva vantare un’industria dei componenti elettronici significativa e strategica, che oggi, a parte pochissime eccezioni, non esiste più.

Considerazioni strategiche e, non ultima, la necessità di garantire la sicurezza delle linee di fornitura di componenti elettronici integrati, vitali per tutti i settori dell’industria, dovrebbero suggerire una rapida ed urgente inversione di rotta.