Intervista al gruppo di lavoro 5Gsec di Roma Tor Vergata sull’utilizzo di IMSI catcher, dispositivi che consentono di “spiare” i telefoni cellulari, individuando l’esatta posizione dello smartphone, leggere messaggi e trafugare dati e informazioni memorizzati nei cellulari.

L’utilizzo di IMSI catcher, ossia dispositivi che, anche all’insaputa degli utenti consentono di “spiare” i telefoni cellulari, individuando l’esatta posizione dello smartphone, leggere messaggi e trafugare dati e informazioni memorizzati nella memoria del cellulare, da parte dell’intelligence è una cosa ormai nota.

Ma che succede se a farlo sono criminali informatici? E’ possibile costruire “in casa”, con sforzi minimi, un dispositivo di questo tipo? Ne abbiamo parlato con il gruppo 5Gsec dell’unità di ricerca CNIT dell’Università di Roma Tor Vergata formato dall’Ing. Ivan Palamà, dal Prof. Giuseppe Bianchi e dal Prof. Nicola Blefari Melazzi, in collaborazione con l’Unità di Brescia (il Prof. Francesco Gringoli), un gruppo di lavoro che ha dimostrato la fattibilità di un IMSI catcher per sistemi LTE usando esclusivamente software di dominio pubblico.

Cybersecurity Italia. Cos’è un IMSI Catcher e quali sono le tecniche da esso utilizzate per sfruttare le criticità delle reti 4G?

5Gsec. Gli standard di telefonia mobile hanno da sempre posto una estrema attenzione alla cosiddetta “Location Privacy”. Mentre ci muoviamo ed attraversiamo le varie celle radio, il nostro telefonino deve infatti identificarsi al fine di aggiornare la nostra posizione, e questo potrebbe permettere a chiunque di tracciare la nostra posizione semplicemente “ascoltando” l’identificativo dell’utente (il cosiddetto IMSI – International Mobile Subscriber Identity) trasmesso dal cellulare nei messaggi di aggiornamento della localizzazione. Per ovviare a questo problema, a partire dal vecchio standard GSM adottato nei cellulari di seconda generazione, invece di trasmettere l’IMSI, il telefonino usa una versione anonimizzata dell’identificativo dell’utente, detto TMSI (Temporary Mobile Subscriber Identity). Tale identificativo viene continuamente cambiato e ciò dovrebbe impedire che un avversario in grado di analizzare le trasmissioni radio possa localizzarci e tracciarci.

Tuttavia, esistono dispositivi, detti IMSI catcher, che sono in grado di “deanonimizzare” i nostri identificativi. Tali dispositivi sono in genere realizzati da produttori specializzati e sono principalmente usati dalle forze dell’ordine (Polizia, Carabinieri, Guardia di Finanza) per identificare e tracciare le SIM utilizzate da indagati.

Cybersecurity Italia. E’ possibile costruire “in casa”, con sforzi minimi, un dispositivo di questo tipo?

5Gsec. Assolutissimamente si. Il nostro gruppo di lavoro ha mostrato la fattibilità di un IMSI catcher per sistemi LTE usando esclusivamente software di dominio pubblico, ma ha anche fatto esperimenti molto interessanti per verificare come i diversi telefonini si comportano quando sono attaccati.

Tramite l’utilizzo di schede di sperimentazione dette SDR (Software Defined Radio) e software di dominio pubblico quali srsLTE e OpenAirInterface, abbiamo realizzato differenti versioni di IMSI Catcher (tra cui una versione portatile). Le piattaforme realizzate integrano due componenti. Il primo componente è una cosiddetta fake-BS, ovvero una stazione radiobase LTE malevola configurata esattamente come una normalissima stazione dell’operatore a cui la vittima è connessa – e quindi stessi parametri MCC (Mobile Country Code), MNC (Mobile Network Code) e TAC (Tracking Area Code). Il secondo componente è un “Jammer”, ovvero un dispositivo disturbatore di frequenza che interferisce con i segnali emessi dalle stazioni radiobase legittime in modo tale da “convincere” la vittima ad agganciarsi alla stazione fake. A tal fine, abbiamo sviluppato un proprio sistema di jamming specifico per sistemi LTE che massimizza l’efficienza del disturbo, sfruttando la struttura del segnale LTE per il segnale di disturbo e implementa il frequency hopping, ovvero non disturba l’intero spettro del canale LTE ma disturba una piccola finestra di sottoportanti contigue che si sposta rapidamente nel tempo all’interno del canale LTE.

Una volta che la vittima si è agganciata, la stazione base malevola sfrutta due messaggi particolari del protocollo LTE:

- Messaggio “Service Reject”, con codice di causa EMM 0b00001001 (“l’identità UE non può essere derivata dalla rete”).

- Messaggio “Tracking Area Update Reject”, con codice causa EMM 0b00001001 (“l’identità UE non può essere derivata dalla rete”).

Questi messaggi comunicano al dispositivo utente che “qualcosa” (sic!) non ha funzionato nell’identificazione dell’utente, e che quindi, per poter procedere, l’utente deve re-identificarsi, ovvero ritrasmettere in chiaro il suo IMSI.

Cybersecurity Italia. Ing. Ivan Palamà, nel vostro studio avete testato numerosi dispositivi, quali sono i più sicuri e quali meno?

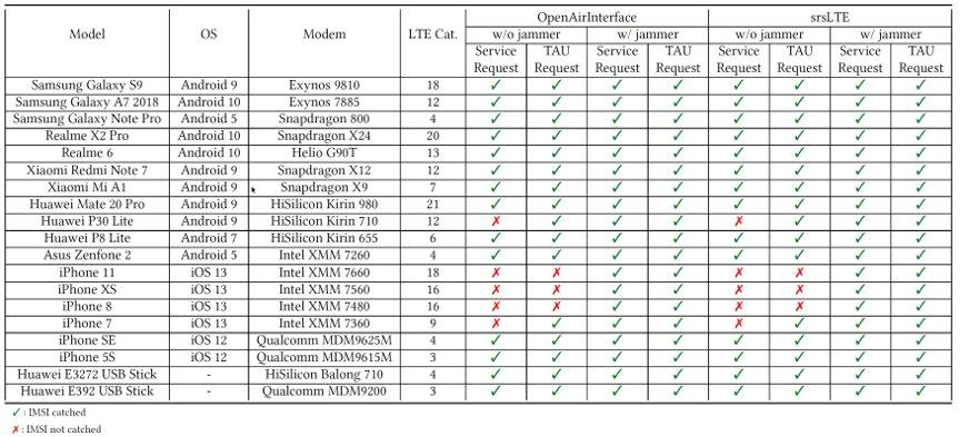

Ing. Ivan Palamà. Il nostro team ha testato 19 smartphone di brand diversi e con sistemi operativi differenti analizzando i comportamenti dei dispositivi quando vengono attaccati dall’IMSI Catcher con e senza l’utilizzo del jammer, portando alla luce comportamenti profondamente differenti. i risultati dei test sono riassunti nella tabella qui di seguito:

Il risultato di gran lunga più sorprendente è che un jammer, nella maggioranza dei casi, non è neanche necessario. In altre parole non serve interrompere la comunicazione tra lo smartphone della vittima e la base station dell’operatore mobile generando interferenza radio, ma basta semplicemente “far sentire” alla vittima un segnale più forte di quello legittimo.

Più specificatamente, i risultati mostrano un comportamento marcatamente distinto nei dispositivi Android rispetto a iOS, infatti iPhone 8 e versioni successive non risultano essere vulnerabili all’attacco di IMSI catching a meno che non venga utilizzato il jammer. Anche quando quest’ultimo viene utilizzato, gli autori hanno osservato che tali dispositivi spesso passano a 3G o GSM invece di rivelare il loro IMSI.

Cybersecurity Italia. Oltre alla diversa tipologia di device e al sistema operativo utilizzato c’è una correlazione riguardo i singoli operatori telefonici?

Ing. Ivan Palamà. Per eliminare possibili dubbi sulla dipendenza dall’operatore telefonico, i test sono stati effettuati anche al variare di esso e, come ipotizzabile, il comportamento in presenza di un IMSI catcher ne risulta indipendente. Il comportamento del dispositivo quando si è sotto attacco da parte di un IMSI catcher è infatti principalmente dipendente dal modem cellulare, e questa interessante “resilienza” agli IMSI catcher da parte degli iPhone sembra iniziare a comparire quando Apple ha iniziato a utilizzare i modem cellulari Intel, è ragionevole quindi credere che tale resilienza è dovuta a specifiche tecniche di gestione delle interferenze implementate nel modem. È quindi ragionevole concludere che la progettazione del modem radio ha un impatto significativo sulle prestazioni e sulla fattibilità dell’attacco.

Cybersecurity italia. Prof Bianchi parlando invece di reti 5G, sono anch’esse vulnerabili a queste tipologie di attacchi?

Prof. Bianchi. Non del tutto. Nelle reti 5G è stata adottata una tecnica di crittografia ellittica a chiave pubblica grazie alla quale l’IMSI (rinominato SUPI – Subscription Permanent Identifier – nel 5G) non verrà mai trasmesso in maniera non criptata, neanche durante la prima autenticazione dell’utente con la rete, bensì verrà sempre trasmessa la sua versione cifrata chiamata SUCI (Subscription Concealed Identifier).

Ma nonostante questi miglioramenti, le reti 5G rimangono vulnerabili ad attacchi di tipo downgrade, che permettono di bypassare le tecniche di protezione implementate e ottenere l’identificativo dell’utente tramite l’utilizzo di un jammer 5G, sfruttando i requisiti di interworking 5G / LTE. Per dimostrare la fattibilità di tali attacchi, abbiamo già effettuato a Brescia, grazie al prof. Gringoli, diversi test su antenne 5G commerciali, riuscendo senza problemi ad ottenere gli IMSI dei cellulari 5G che abbiamo provato. Ovviamente le attuali installazioni sono solo parzialmente 5G (il cosiddetto 5G in modalità non-stand-alone), quindi aspettiamo di fare prove con le future reti “completamente” 5G.

Infine, grazie al progetto europeo LOCUS coordinato dal collega Prof. Blefari-Melazzi e che ha supportato questa attività, stiamo lavorando su numerose altre tematiche legate alla sicurezza ed alla privacy nell’ambito delle tecniche di localizzazione che stanno emergendo nei sistemi 5G, e soprattutto stiamo cercando di risolvere il problema di come rilevare la presenza di attaccanti dotati di stanzioni radio-base malevole: questo infatti appare essere il modo più efficace per proteggerci da queste minacce.

Per approfondire

Il lavoro svolto dal gruppo di ricerca è stato oggetto di pubblicazione scientifica nella conferenza ACM WINTECH 2020 ed è visionabile qui.