Secondo i dati raccolti tramite il Kaspersky Security Network (KSN) – l’estesa rete globale di sicurezza da noi implementata attraverso specifiche infrastrutture “in-the-cloud” – lungo tutto l’arco del secondo trimestre del 2017 le soluzioni anti-malware di Kaspersky Lab hanno complessivamente respinto ben 342.566.061 attacchi condotti attraverso siti Internet compromessi, dislocati in 191 paesi diversi.

In totale, sono stati individuati e bloccati, da parte del nostro modulo Anti-Virus Web, 33.006.783 URL unici.

Sono stati respinti tentativi di esecuzione di programmi malware preposti al furto delle risorse finanziarie attraverso l’accesso online ai conti bancari, sui computer di 224.675 utenti.

Gli attacchi condotti mediante l’utilizzo di malware crittografici sono stati respinti sui computer di 246.675 utenti unici.

Il nostro modulo Anti-Virus File ha rilevato con successo 185.801.835 oggetti maligni unici, o potenzialmente indesiderabili.

Nel trimestre oggetto del presente report, i prodotti Kaspersky Lab appositamente sviluppati per assicurare la protezione IT dei dispositivi mobile hanno effettuato il rilevamento di:

- 1.319.148 pacchetti di installazione maligni;

- 28.976 pacchetti di installazione relativi a Trojan bancari per piattaforme mobile;

- 200.054 pacchetti di installazione relativi a Trojan “estorsori” per dispositivi mobile.

Le minacce IT per dispositivi mobile

Caratteristiche peculiari del trimestre preso in esame

Lo spam via SMS

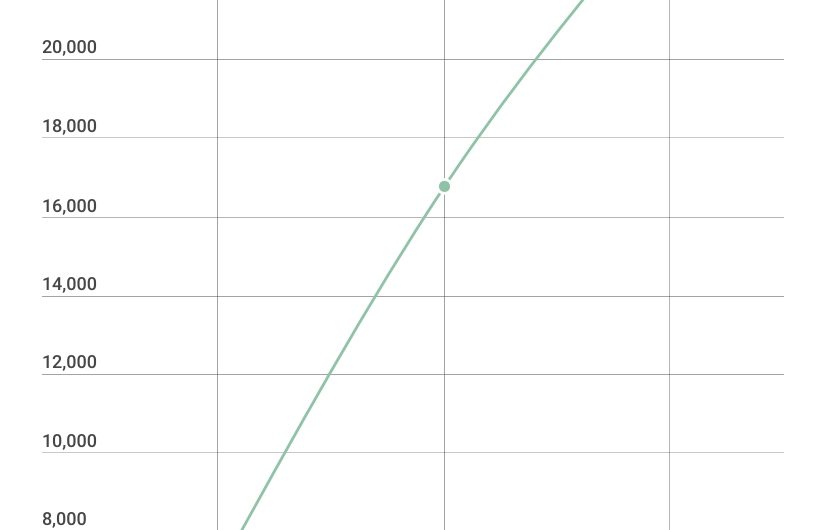

Nell’analogo report relativo al trimestre precedente abbiamo riferito riguardo all’intensificazione dell’attività del Trojan bancario per piattaforme mobile denominato Trojan-Banker.AndroidOS.Asacub; avevamo sottolineato, nella circostanza, come i malintenzionati effettuassero la distribuzione dello stesso — in maniera particolarmente intensa — attraverso appositi messaggi SMS di spam. In seguito, verso la fine del secondo trimestre dell’anno in corso, è stata da noi individuata una campagna malware di dimensioni ben più imponenti, ugualmente preposta a diffondere il Trojan Asacub: nel mese di giugno abbiamo rilevato, in effetti, un numero di utenti sottoposti ad attacco addirittura superiore di tre volte rispetto all’analoga quantità riscontrata nel mese di aprile; inoltre, a giudicare dai dati raccolti durante la prima settimana di luglio, pare proprio che la repentina crescita in atto si stia mantenendo tale.

Ulteriori “aggiornamenti” per ZTorg

Un tema di particolare interesse, del quale abbiamo parlato nel report sull’evoluzione delle minacce IT relativo al primo trimestre del 2017, è rimasto pienamente attuale anche nel secondo trimestre, il periodo qui esaminato: i malintenzionati, in effetti, hanno continuato a collocare su Google Play nuove app contenenti il modulo dannoso di Ztorg. Un altro interessante elemento è poi rappresentato dal fatto che, nel corso del secondo trimestre del 2017, abbiamo rilevato vari casi relativi alla pubblicazione di moduli Ztrog aggiuntivi; i cybercriminali, quindi, non si sono limitati soltanto a caricare sul noto app store i moduli nocivi principali del malware mobile in questione. È stato da noi individuato, ad esempio, un Trojan in grado di collocare app su Google Play, e di realizzare persino l’acquisto di applicazioni all’interno di tale negozio online. Inoltre, abbiamo scoperto l’esistenza di Trojan-SMS.AndroidOS.Ztorg.a, malware in grado di inviare messaggi SMS verso costosi numeri a pagamento.

Occorre sottolineare come entrambi i malware mobile sopra citati non cercavano tuttavia di sfruttare eventuali vulnerabilità presenti nel sistema allo scopo di ottenere i diritti di superutente, a differenza di quanto avviene, invece, con il modulo principale di Ztrog. Ricordiamo, a tal proposito, che Trojan.AndroidOS.Ztorg cerca di ottenere i diritti di root per mostrare messaggi pubblicitari all’utente, ed installare nuove applicazioni in maniera furtiva; fanno parte di tali app, tra l’altro, anche i moduli aggiuntivi sopra descritti.

Dvmap, un nuovo programma Trojan

In aprile è stato da noi individuato un ulteriore malware capace di acquisire i privilegi di root sul dispositivo mobile infetto, un software nocivo che si diffondeva, anch’esso, attraverso l’app store Google Play: stiamo parlando, più precisamente, di Trojan.AndroidOS.Dvmap.a. Si tratta di un Trojan piuttosto insolito, la cui caratteristica principale è rappresentata dal fatto che esso provvede a modificare le librerie di sistema. Il malware sfrutta le vulnerabilità rilevate nel sistema preso di mira, con il preciso intento di ottenere i diritti di superutente; Dvmap inietta poi il proprio codice malevolo nella libreria di sistema.