È sempre più evidente che una grave minaccia per la sicurezza cibernetica di un’organizzazione può trovarsi all’interno della stessa.

Il fattore umano è una delle più sfidanti componenti della cybersecurity e l’area in cui il fattore umano è più evidente è rappresentata dalle minacce interne, gli insider threats. Le nozioni tradizionali di cybersecurity pongono l’accento sullaprotezione dagli attacchi provenienti da minacce esterne.Tuttavia, è sempre più evidente che una grave minaccia per la sicurezza di un’organizzazione può trovarsi all’interno della stessa.

Secondo il rapporto Cost of a Data Breach 2023 di IBM, le violazioni dei dati realizzate da insider hanno registrato i costi più elevati, con una media di 4,90 milioni di dollari ciascuna. Questo rappresenta un aumento del 9,5% rispetto al costo medio delle violazioni dei dati da esterni, che si attesta a 4,45 milioni di dollari. Il report 2023 Data Breach Investigations Report di Verizon mostra che il 74% di tutte le violazioni include l’elemento umano, con le persone coinvolte attraverso errori, abusi di privilegi, uso di credenziali rubate o ingegneria sociale e sebbene la minaccia esterna media comporti la compromissione di circa 200 milioni di record, gli incidenti legati agli insider hanno condotto all’esposizione oltre 1 miliardo di record questo a significare che la capacità esfiltrativa è maggiore.

I threat actors possono essere interni o esterni o una combinazione tra i due. Mentre le minacce esterne provengono da fuori l’organizzazione: gruppi criminali, hackers, entità statali o parastatali; le minacce interne sono quelle rappresentate dagli insider dell’organizzazione. Ciò comprende dipendenti, liberi professionisti, stagisti e altro personale. Gli insider, quindi, sono soggetti fidati che hanno accessi privilegiati. Gli insider possono non solamente essere responsabili di danni intenzionali ma hanno anche una probabilità significativa di compiere azioni erronee.

La U.S. Cybersecurity & Infrastructure Security Agency (CISA) identifica la minaccia interna – Insider Threat (IT) – come il rischio che un insider utilizzi il suo accesso autorizzato per rubare o danneggiare risorse, personale, strutture, informazioni, attrezzature, reti o sistemi, sia intenzionalmente che accidentalmente. Quindi, una minaccia interna è la potenzialità dell’insider di compromettere la riservatezza, l’integrità e la disponibilità di dati sensibili appartenenti all’organizzazione. L’agenzia fa riferimento a qualsiasi persona che, avendo ottenuto o attualmente possedendo, un accesso autorizzato o una conoscenza relativa alle risorse e agli asset di un’organizzazione, faccia un uso consapevole o meno di tale accesso arrecando un danno all’organizzazione stessa. Nessun settore, enti governativi, industrie, università, piccole e medie imprese, è immune da questa tipologia di minacce. Le minacce interne possono manifestarsi in forme diverse, tra cui spionaggio, sabotaggio, furto di dati o di proprietà intellettuale e altri reati di natura informatica. Nel caso dello spionaggio, l’insider di solito collabora con un’entità esterna per esfiltrare informazioni sensibili che potrebbero essere utilizzate a vantaggio di tale entità.

Il CERT National Insider Threat Center (NITC) della Carnegie Mellon University definisce un insider malintenzionato come un attuale o ex dipendente, appaltatore o partner che ha o aveva accesso autorizzato alla rete, al sistema o ai dati di un’organizzazione e che ha intenzionalmente abusato di tale accesso in modo tale da compromettere la riservatezza, l’integrità o la disponibilità delle informazioni o dei sistemi informativi dell’organizzazione. Mentre alcuni sono dipendenti a tempo indeterminato, altri possono essere part-time o lavorare in ruoli di contractor che comunque consentono loro di accedere a dati proprietari. Sebbene molti attacchi insider siano motivati da ripicche o vendette personali, è diventato sempre più comune che gli insider vengano inseriti all’interno di un’organizzazione con l’obiettivo esplicito di accedere ai dati. Gli IT possono anche avere poche competenze tecniche, non avere specialicapacità di estrarre informazioni, possono operare per diversi scopi, con motivazioni personali o economiche, per danneggiare i sistemi o distruggere dati. Spesso si tratta di ex dipendenti che sfruttano le loro conoscenze dopo il licenziamento o l’uscita dal loro ruolo. I ladri di proprietà intellettuale di solito rubano le informazioni con l’obiettivo di ottenere vantaggi finanziari e professionali.

Le minacce interne possono essere classificate in due categorie principali: non intenzionali e intenzionali

Non intenzionale – piuttosto che derivare da scopi malevoli, le minacce interne non intenzionali sono tipicamente il risultato di disattenzione, ignoranza, mancanza di consapevolezza sulla sicurezza informatica o errore umano. Chiunque può essere una minaccia interna non intenzionale se perde un dispositivo, utilizza password deboli, o con i suoi comportamenti rivela informazioni sensibili, non protegge un endpoint o diventa vittima di un attacco di ingegneria sociale.

Intenzionale – questa si verifica quando un utente autorizzato provoca intenzionalmente danni a un’organizzazione. Gli insider di questo tipo possono installare volontariamente malware per interrompere le operazioni del sistema o condividere, vendere, modificare o eliminare dati privati/confidenziali. Inoltre, sono spesso motivati da obiettivi personali come il guadagno finanziario o l’avanzamento di carriera, la vendetta o il desiderio di danneggiare l’organizzazione, ragioni ideologiche come vantaggi politici, religiosi o sociali, e il ricatto per forzare attività dannose.

Tipi di minacce interne

I dipendenti che lasciano l’azienda volontariamente o involontariamente sono tra le minacce interne più comuni. Potrebbero portare con sé materiali per aiutarsi a ottenere un nuovo lavoro o, in modo più malevolo, rubare ed esporre dati sensibili per vendetta.

Tra i dipendenti attuali, potrebbero alcuni non essere tutti maggiori sostenitori dell’organizzazione e solitamente gli stessi possono agire spinti dai loro malumori alterando o cancellando set di dati, rivelando informazioni segrete o impegnandosi in altri tipi di sabotaggio.

Sebbene le strategie di gestione delle minacce interne si concentrino spesso sugli insider malintenzionati, i lavoratori negligenti sono molto pericolosi. Questi soggetti possono mettere involontariamente a rischio le organizzazioni non rispettando le misure di sicurezza, agendo per ignoranza o disinteresse.

Le moderne politiche di sicurezza per proteggere sistemi e dati possono essere demanding, alcuni soggetti si adeguano con riluttanza a certi protocolli e potrebbero utilizzare soluzioni alternative che aumentano le possibilità di una violazione dei dati.

Esistono agenti interni, minacce che lavorano per conto di un gruppo esterno. Gli esterni possono indurli a fornire informazioni tramite ricatto, corruzione o inganno.

Non tutti gli insider sono interni. Fornitori, appaltatori, e altre parti esterne con un certo livello di accesso internopossono essere altrettanto pericolosi dei dipendenti con gli stessi permessi.

Motivazioni

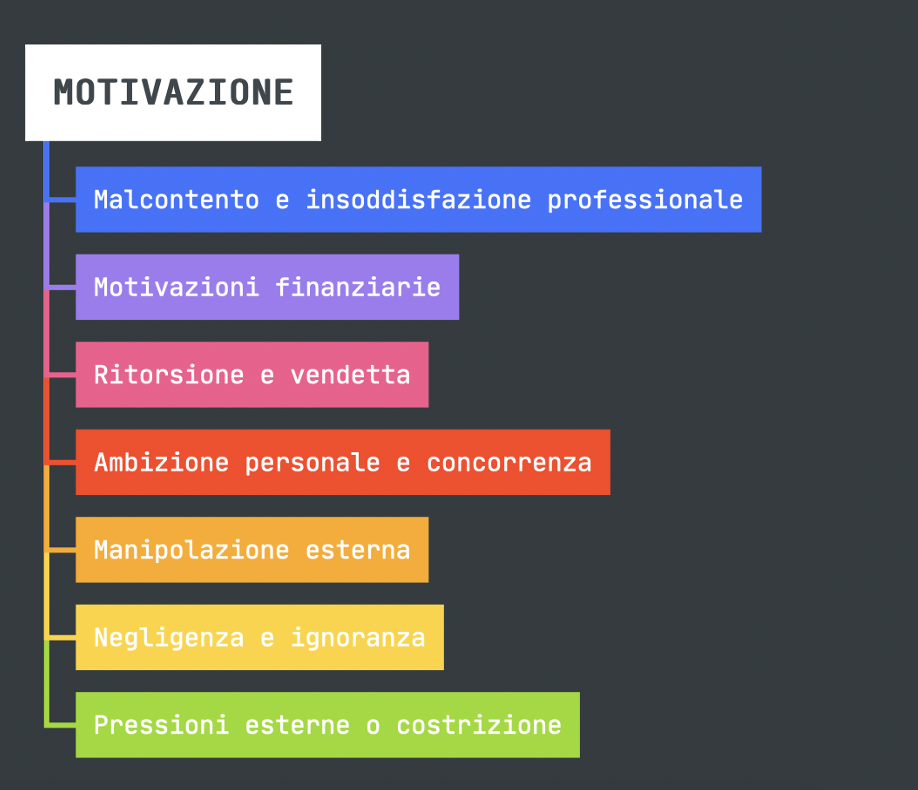

Le minacce insider rappresentano una sfida complessa per la sicurezza poiché possono derivare da una vasta gamma di motivazioni intrinseche e estrinseche. Comprendere le motivazioni dietro le azioni degli insider è importanteper sviluppare strategie di prevenzione e mitigazione efficaci.

Malcontento e insoddisfazione professionale – Un motivo comune dietro le minacce insider è il malcontento. Dipendenti insoddisfatti, a causa di mancanza di riconoscimento, avanzamento di carriera stagnante o conflitti interni, potrebbero essere inclini a sabotare l’organizzazione in cui lavorano.

Motivazioni finanziarie – La ricerca di guadagno finanziario può spingere dipendenti a collaborare con attori esterni o a sfruttare informazioni sensibili a fini personali. In alcuni casi, i dipendenti potrebbero cercare di trarre vantaggio da informazioni privilegiate per negoziare o vendere dati aziendali a terzi.

Ritorsione e vendetta – Le situazioni di licenziamento, conflitti interni o dispute personali possono spingere i dipendenti a compiere azioni di ritorsione contro l’azienda.

Ambizione personale e concorrenza – La sete di successo personale e l’ambizione sfrenata possono portare alcuni dipendenti a utilizzare informazioni aziendali per il proprio vantaggio o per avvantaggiare concorrenti.

Manipolazione esterna – Attori esterni, come hacker o organizzazioni criminali, possono reclutare dipendenti per facilitare l’accesso non autorizzato ai sistemi aziendali.

Negligenza e ignoranza – In alcuni casi, le minacce insider sono il risultato di negligenza o ignoranza da parte dei dipendenti. Pressioni esterne o costrizione – Dipendenti possono essere costretti o soggetti a pressioni esterne, come minacce alla sicurezza dei propri familiari o situazioni finanziarie difficili.

I casi

Tesla. Nel 2023 Tesla ha subito una grave violazione dei dati organizzata da due ex dipendenti che hanno divulgato dati personali sensibili a un media estero. Le informazioni includevano nomi, indirizzi, numeri di telefono, record di impiego e numeri di previdenza sociale di oltre 75.000 dipendenti attuali e passati. La violazione ha esposto anche dettagli bancari dei clienti e segreti di produzione.

Yahoo. Nel maggio del 2022, un ricercatore presso Yahoo di nome Qian Sang avrebbe rubato informazioni proprietarie di AdLearn, piattaforma di Yahoo pochi minuti dopo aver ricevuto un’offerta di lavoro da The Trade Desk, un concorrente. Alcune settimane dopo l’incidente, Yahoo si è resa conto che Sang aveva rubato dati. Yahoo ha presentato tre esposti contro Sang, tra queste furto di dati di proprietà intellettuale.

Microsoft. Nel agosto del 2022, diversi dipendenti di Microsoft hanno esposto le credenziali di accesso all’infrastruttura GitHub dell’azienda. Le informazioni avrebbero potuto concedere a chiunque, compresi gli attaccanti, l’accesso ai server Azure e potenzialmente ad altri sistemi interni di Microsoft. L’esposizione di questi dati, oltre al codice sorgente di Microsoft, avrebbe potuto avere effetti devastanti sull’azienda e sui suoi clienti.

Proofpoint. Nel luglio del 2021, Samuel Boone, un ex dipendente di Proofpoint, ha rubato dati confidenziali prima di iniziare un nuovo lavoro presso un concorrente: Abnormal Security. L’impiegato ha scaricato documenti su una chiavetta USB e li ha utilizzati presso la nuova azienda.

Le minacce interne sono notoriamente difficili da individuare. Per difendersi le organizzazioni devono adottare un approccio olistico. Il primo passo è certamente comprendere le varie tipologie di minacce e il successivo quello diadottare un approccio a più livelli. L’analisi del comportamento degli utenti e delle entità può identificare anomalie significative. Questo processo va supportato da una formazione regolare, elemento fondamentale per la sicurezza dell’organizzazione. La gestione degli accessi, le soluzioni di monitoraggio e rilevamento per identificare potenziali minacce sono altresì indispensabili per reagire prontamente. Questa azione di prevenzione e contrasto richiede quindi una stretta sinergia tra Intelligence umana e soluzioni tecnologiche avanzate.