Il report annuale Human Factor fornisce un’analisi completa dei tre principali aspetti di rischio per l’utente – vulnerabilità, attacchi e privilegi – e di come gli straordinari eventi del 2020 abbiano trasformato l’attuale panorama delle minacce.

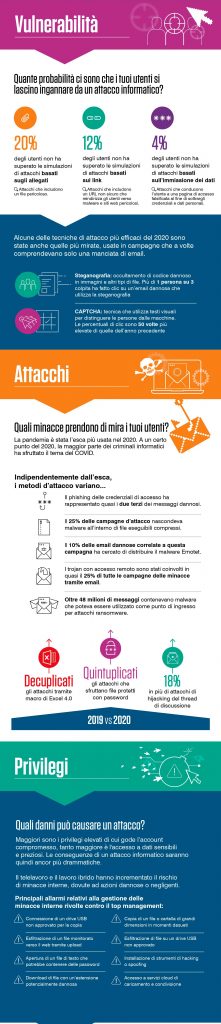

Nel 2020, mentre la pandemia globale stravolgeva le routine lavorative e familiari, i criminali informatici coglievano la palla al balzo. Il report di Proofpoint sulle minacce esplora la vulnerabilità degli utenti, gli attacchi e i privilegi analizzando i rischi legati alle persone e al fattore umano. Il report evidenzia:

- L’evoluzione dell’attività ransomware

- Le tecniche e le tattiche più recenti utilizzate nelle campagne d’attacco e i motivi del loro successo

- In che modo quasi tutti i criminali informatici che monitoriamo hanno sfruttato la pandemia per colpire le persone

- Perché la violazione dell’email aziendale è così efficace e provoca danni costosi

- Quali criminali informatici hanno persuaso a fare clic il maggior numero di utenti

Il ransomware è onnipresente

Con più di 48 milioni di messaggi contenenti malware in grado di essere utilizzati come punto di ingresso per attacchi ransomware. L’email rimane un elemento cruciale di questi attacchi, come mezzo per distribuire gran parte del malware di primo stadio utilizzato per scaricare il ransomware.

Phishing delle credenziali

Il consumer e corporate – è stata la forma più comune di attacco, rappresentando due terzi di tutti i messaggi pericolosi. Il phishing delle credenziali conduce alla compromissione dell’account, da cui vengono lanciati altri attacchi come il business email compromise (BEC) e il furto di dati.

Phishing

Di tutti i metodi di phishing (allegati, dati, link), l’allegato si è dimostrato di maggior successo, con una media di un utente su cinque che vi ha cliccato – un tasso più alto della somma degli altri due.

Sono emersi tentativi di frode BEC sempre più elaborati.

In un caso, Proofpoint ha rilevato un singolo attore di minacce (TA2520) che ha utilizzato BEC per impersonare dirigenti C-level, istruendo più destinatari di email a trasferire somme di oltre un milione di dollari in nome di una acquisizione aziendale fasulla.

Steganografia

La steganografia ha avuto enorme successo, con più di una persona su tre che ha cliccato sul messaggio email pericoloso – il più alto tasso di successo di tutti gli attacchi. La steganografia è la tecnica che consiste nel nascondere payload malevoli all’interno di file apparentemente innocui, come immagini e audio. Una volta che i file difficili da rilevare raggiungono le macchine degli utenti, vengono decodificati e attivati.

CAPTCHA

Gli attacchi che utilizzano tecniche CAPTCHA hanno ottenuto un numero di clic 50 volte superiore a quello dell’anno precedente. Poiché le persone associano tipicamente le sfide CAPTCHA con le misure antifrode mentre lavorano da casa, il cinque per cento ha cliccato, un aumento di cinquanta volte.

Accesso remoto RAT

I cyber truffatori hanno utilizzato i trojan di accesso remoto (RAT). Quasi una campagna pericolosa via email su quattro ha utilizzato strumenti software RAT. Ad esempio, il volume delle minacce che distribuiscono Cobalt Strike, uno strumento di sicurezza commerciale che aiuta le aziende a verificare le debolezze del sistema, è salito del 161%.

File compressi e malware

Un attacco su quattro utilizzava file eseguibili compressi per nascondere malware. Il metodo richiede che l’utente interagisca con un allegato pericoloso, come un foglio Excel o una presentazione PowerPoint, per eseguire il payload.