Un team di analisti di una società sicurezza californiana ha di recente pubblicato un rapporto riguardo una campagna di spear phishing che presenta degli spunti di riflessione interessanti.

In questo caso i criminal hacker impersonando la Corte Suprema degli Stati Uniti inviano una e-mail di citazione a giudizio, cercando di legittimare l’attendibilità di ciò che viene propinato nella e-mail ingannevole anche tramite l’ausilio di un captcha, il test che tramite la decifratura di lettere, numeri o immagini consente solitamente di concludere un’operazione online.

Phishing e captcha

Nato per scopi di sicurezza e rendere più sicuri i siti web, limitare bot, spam e tentativi di accessi non autorizzati ai siti internet, il captcha, purtroppo, può rilevarsi un ottimo strumento per i criminali oltre che per legittimare un’azione malevola e eludere i controlli di sicurezza, anche per proteggere le pagine di phishing da indagini sgradite e compiute attraverso sistemi di analisi automatizzate.

In particolare questa campagna d’attacco utilizza, per eludere i controlli standard di sicurezza, un insieme di reindirizzamenti multipli, un captcha a immagini e una finta pagina di accesso Office 365. Di seguito i dettagli.

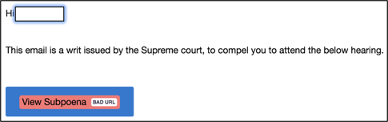

Primo stadio. L’e-mail

A differenza dei tentativi di frode attraverso e-mail inviate a strascico (del tipo “spray-and-pray”), in tal caso l’attacco risulta altamente mirato ed allestito ad arte per colpire solo poche persone in ciascuna organizzazione vittima, fingendo una chiamata a giudizio.

L’obiettivo è quello di convincere, secondo una prassi consueta, a fare clic su un collegamento interno alla e-mail per la visualizzazione della citazione, ma che in realtà dà l’incipit ad una serie di eventi evasivi che, nel contempo, tentano di avallare ancora di più la veridicità della comunicazione per carpire credenziali e compromettere un account Microsoft.

Da una analisi del testo del messaggio (autorevole e diretto) emergono le ben note modalità di pressione psicologica e persuasione tipiche dell’ingegneria sociale, che contestualizzate al caso possono produrre l’effetto malevolo desiderato.

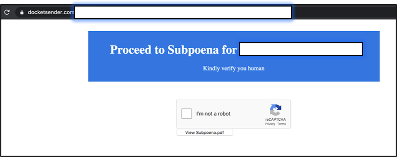

Secondo stadio. Il Captcha

Il bottone “View Subpoena” altro non è che un link che reindirizza verso una pagina captcha (con dominio “docketsender [.] com” la cui non legittimità potrebbe facilmente sfuggire al controllo visivo) con un vero test a immagini che, oltre a dare ulteriore credito all’operazione, consente agli attaccanti di continuare a eludere eventuali sistemi di analisi automatizzati.

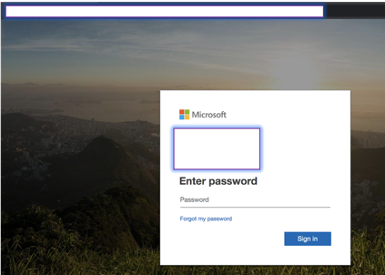

Stadio finale. La pagina di phishing

Dopo che l’utente ha confermato di non essere un robot e superato il test visivo, il processo architettato approda sulla pagina di phishing finale, ovvero una pagina per l’accesso Office 365 appositamente personalizzata per il target designato. Anche in questo caso il dominio principale (“invoicesendernow [.] com”) chiaramente non è una pagina legittima Microsoft.

Considerazioni finali

Come precisato dagli stessi analisti, l’attaccante con modalità non convenzionalmente adottate dagli attacchi phishing tradizionali, può riuscire con molta semplicità a eludere non solo i sistemi automatizzati di sicurezza EOP di Office 365 ma anche i filtri antispam generando dei falsi negativi.

È discutibile, pertanto, pensare che l’adozione di una sicurezza automatizzata da sola possa essere sufficiente. Occorre prendere piena coscienza delle gravi conseguenze che una sottovalutazione dei casi e talvolta la superficialità possono comportare. Queste tipologie di campagna rilevate, che non si esclude possano presentarsi anche in altre forme in Italia, dovrebbero servire da monito e far capire come sia fondamentale impartire nelle aziende, a tutti i livelli, una corretta security awareness, con un cambio di marcia soprattutto culturale.

Infatti non è un caso che tra le tecniche di attacco più blasonate, il phishing e l’ingegneria sociale rappresentino il 17% del totale, con una crescita pari a +81.9% rispetto al 2018 (fonte rapporto Clusit 2020) con una quota sempre più crescente di quelle declinazioni (spear phishing, truffe BEC e fake CEO) che mirano a capitalizzare maggiormente i danni economici delle vittime designate.

Alfine di evitare lo sfruttamento della buona fede di chi, confidando nell’identità del mittente, finisce con il fornire incautamente credenziali e dati personali, ecco alcune raccomandazioni. Soluzioni che, a supporto degli strumenti di protezione necessari, peraltro possono solo attenuare ulteriormente l’esposizione al pericolo, ma non eliminarla del tutto:

- prestare attenzione allo spamming;

- leggere attentamente gli header dei messaggi di posta elettronica, verificando l’autenticità dell’identità del mittente;

- leggere attentamente il testo contenuto nel corpo e nell’oggetto delle e-mail: gli errori di scrittura possono essere un’importante avvisaglia preventiva;

- imparare a interpretare gli indirizzi delle pagine web;

- non aprire allegati di dubbia provenienza, perché potrebbero essere dei vettori malware;

- segnalare ogni eventuale anomalia o sospetto al proprio ufficio preposto.