Le modalità di attacco sono molto simili a quelle sfruttate, circa un mese fa, dal ransomware WannaCry. L’assenza della patch MS17-010 è sempre il primo aspetto a essere sfruttato per l’infezione.

In queste ore si sta parlando molto del nuovo ransomware che ha già infettato le infrastrutture di almeno 80 grandi imprese tra cui Rosnef, Merck, Maersk, DLA Piper, WPP e Mondelez International.

Il malware è stato battezzato, dalle varie società che si occupano di sicurezza informatica, con diversi appellativi tra cui NotPetya, SortaPetya, Petna e PetyaWrap.

Il motivo è che in prima battuta il ransomware è sembrato una variante del ben noto Petya quando, in realtà, come confermato ad esempio da Kaspersky, si tratta di un malware mai visto prima.

Come Petya, il ransomware diffusosi nelle ultime ore si insedia a livello di MBR, sul disco fisso, e impedisce il corretto avvio della macchina.

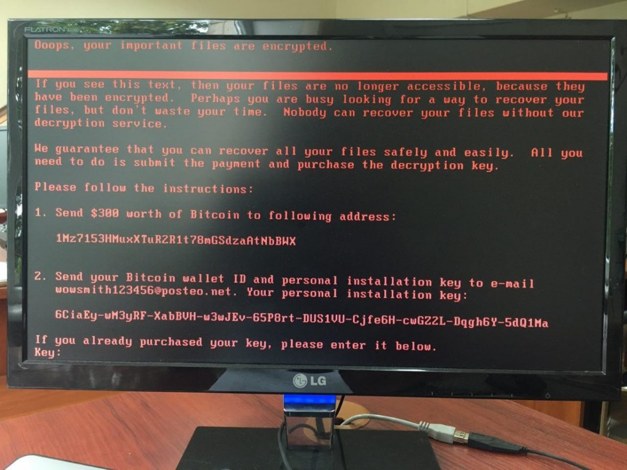

Il codice del nuovo ransomware, che blocca il sistema e chiede il versamento di una somma in BitCoin (300 dolllari), è stato ben realizzato e sfrutta una serie di tecniche, peraltro piuttosto efficaci, per passare inosservato al controllo esercitato da tutte le principali soluzioni antivirus.

NotPetya, tra le altre caratteristiche, utilizza per esempio una falsa firma digitale Microsoft e per bypassare il controllo sulla stessa lo shellcode è “XOR encrypted“.

L’aspetto in cui NotPetya è innegabilmente carente è il sistema di gestione dei pagamenti: è stato realizzato in modo davvero superficiale tanto che gli sviluppatori del malware hanno inserito i dettagli di un solo portafoglio BitCoin direttamente nel codice.NotPetya, diversamente da Petya, appare quindi più che altro come un ransomware creato per fare danni più che per fare “cassa”.

Come si diffonde il ransomware e come proteggersi

Lo schema utilizzato per attaccare i dispositivi e cifrare i dati in essi memorizzati è lo stesso adottato da WannaCry a maggio.

L’installazione della patch Microsoft MS17-010 consente di proteggersi da qualunque rischio di attacco, anche in questo caso: Come verificare la presenza della patch MS17-010 che protegge da WannaCry.

Evidentemente, NotPetya ha trovato terreno fertile nelle aziende aggredite perché qualcuno ne ha eseguito il codice dannoso su una workstation connessa in rete locale. Il ransomware ha poi fatto il resto rilevando l’assenza della patch MS17-010 sugli altri sistemi.

Si tratta di un aspetto che fa riflettere: a distanza di più di un mese dalla débâcle globale dovuta a WannaCry molti amministratori di sistema non hanno ancora provveduto a installare le patch Microsoft sui sistemi Windows né a mettere in sicurezza le macchine, separando quelle che offrono funzionalità critiche, ad esempio, dalle workstation dei dipendenti (VLAN).

Va detto che per non essere “toccati” dal ransomware NotPetya è possibile anche utilizzare un “trucchetto” che consiste nel creare un file di testo dal nome perfc nella cartella \Windows e assegnargli i diritti di sola lettura.

Rilevando la presenza del file, il ransomware – anche nella malaugurata evenienza in cui si verificasse l’infezione – non attiverà il suo codice malevolo.

L’eventuale utilizzo di questo espediente, che ha l’effetto di una sorta di “vaccino”, non prescinde dall’installazione degli aggiornamenti di sicurezza Microsoft e dalla corretta configurazione della rete locale.